USB可移動介質仍然是黑客攻擊工業控制系統所鐘愛的初始突破手段

http://www.sharifulalam.com 2022-08-23 15:07 來源:大連前鋒科技

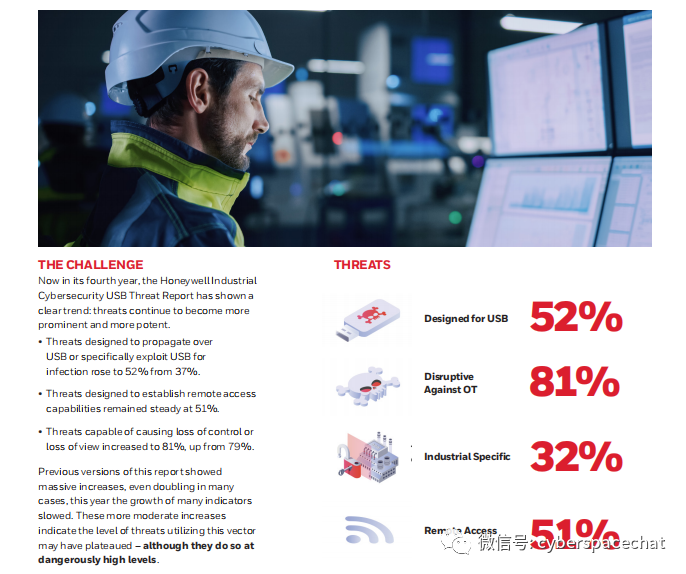

近日,霍尼韋爾發布了題為《工業網絡安全:USB威脅報告2022》(Industrial Cybersecurity: USB Threat Report 2022)的研究成果,該研究報告進一步證實了他們的判斷,即攻擊對手故意利用USB可移動介質作為初始攻擊媒介,此時他們將嘗試建立遠程連接以下載額外的有效負載、泄露數據并建立命令和控制。研究報告透露,52%的威脅是專門為利用可移動介質而設計的,高于去年的37%。它比 2020年研究中記錄的19%增加了一倍多,這表明旨在使用USB可移動介質的威脅已經達到了危險的高水平。此外,利用USB旨在建立遠程訪問能力的威脅保持穩定在51%,與 2021年的水平保持一致,盡管威脅級別仍然很高。在所看到的威脅中,木馬仍然占主導地位,再次占檢測到的惡意軟件的76%。

報告稱,結合針對工業的威脅相應增加,從30%增加到32%,這再次驗證了USB 可移動介質被用于滲透許多工業/OT環境中的物理隔離環境的理論。81%的威脅能夠破壞OT(運營技術)系統,這是用于控制工業環境的基礎技術,高于去年報告中的 79%。

霍尼韋爾互聯企業網絡安全副總裁兼總經理Jeff Zindel表示:“2022年的報告表明,攻擊者故意利用可移動介質作為初始攻擊介質來建立遠程連接、泄露數據并建立指揮和控制。”“現在非常清楚的是,USB可移動介質正被用于滲透工業/OT環境,組織必須采用正式的程序來防御這種類型的威脅,以避免代價高昂的中斷。”

霍尼韋爾報告現已進入第四個年頭,發現試圖進入工業/OT環境的威脅在復雜性、頻率和潛在運營風險方面持續增加。USB傳播的惡意軟件顯然被用作攻擊工業目標的大型網絡攻擊活動的一部分。利用USB可移動介質的能力繞過網絡防御,以及依賴于這些設施保護的隔離場景,攻擊者在不斷調整策略。持續的努力對于防御日益增長的USB威脅是必要的,強烈建議使用強大的USB安全控制。

霍尼韋爾在去年的報告中表示,全球大流行影響了大多數OT組織的日常運作方式,以適應新的健康和安全指南。盡可能減少員工物理距離的嘗試導致對數字數據移動的需求增加。因此,進入OT的兩個主要通信路徑——可移動介質和網絡連接——承受著更大的壓力,運營者因此面臨新的運營挑戰,它補充說。

霍尼韋爾《工業網絡安全USB威脅報告2022》顯示了網絡安全威脅變得更加突出和強大的明顯趨勢。雖然該報告基于霍尼韋爾SMX(安全介質交換)的匯總數據并且完全匿名,但調查結果代表了對集體數據集的綜合觀點,并且樣本集調查結果根據對更廣泛樣本集的影響進行解釋。此外,霍尼韋爾SMX分析工業設施中積極使用的USB設備,提供工業USB 動的高度集中視圖。

代表的行業包括美國網絡安全和基礎設施安全局 (CISA) 定義的關鍵基礎設施部門。調查結果僅限于已檢測和阻止的惡意軟件。由于沒有任何惡意軟件檢測技術是 100%有效的,因此可能沒有檢測到其他威脅,因此未包含在霍尼韋爾報告中。

霍尼韋爾表示,其調查結果并未證明其有意繞過工業系統中的隔離,盡管它強調了這樣做的能力有所提高。“此外,查看惡意軟件樣本驗證了去年首次出現的另一個趨勢。專門針對工業控制系統設計的威脅數量也同比略有增加,從30%上升到32%,而與此同時,惡意軟件更有能力對工業控制系統造成破壞,從79%上升到81%,”報告補充道。

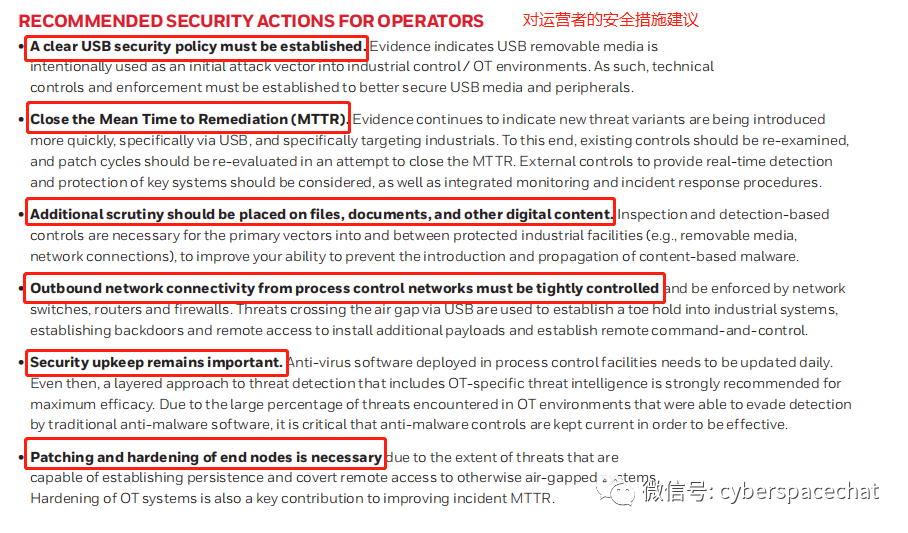

工業運營商必須建立明確的USB安全策略。有證據表明USB可移動介質被故意用作工業控制/OT環境中的初始攻擊媒介。因此,必須建立技術控制和執行,以更好地保護 USB介質和外圍設備。

該報告還指出,有證據表明新的威脅變種正在以更快的速度被引入,特別是通過 USB,特別是針對工業部門。“為此,應重新檢查現有控制措施,并重新評估補丁周期,以試圖關閉MTTR(平均補救時間)。應考慮提供實時檢測和保護關鍵系統的外部控制,以及綜合監控和事件響應程序,”它補充說。

霍尼韋爾報告要求對文件、文檔和其他數字內容進行額外審查。基于檢查和檢測的控制對于進入受保護工業設施(例如可移動介質和網絡連接)的主要介質是必要的,以提高它們防止引入和傳播基于內容的惡意軟件的能力。

此外,來自過程控制網絡的出站網絡連接必須由網絡交換機、路由器和防火墻嚴格控制和強制執行。通過USB跨越隔離環境的威脅被用來在工業系統、后門和遠程訪問中建立一個立足點,以安裝額外的有效載荷并建立遠程命令和控制。

組織還必須進行安全維護,例如部署在過程控制設施中的防病毒軟件需要每天更新。即便如此,強烈建議采用包含OT特定威脅情報的分層威脅檢測方法,以獲得最大效率。

由于在OT環境中遇到的大部分威脅都逃避了傳統反惡意軟件的檢測,因此必須保持最新的反惡意軟件控制措施才能有效。此外,由于能夠建立持久性和隱蔽遠程訪問其他隔離系統的威脅程度,修補和加固終端節點是必要的。因此,OT系統的強化也是提高事件MTTR的關鍵。

2022年5月,Red Canary Intelligence報告跟蹤了一組名為“Raspberry Robin”的惡意活動,并觀察到針對與技術和制造相關的組織,但目前尚不清楚受害者之間是否存在其他聯系。最初于去年9月觀察到,Raspberry Robin攻擊組織通常通過USB驅動器安裝。攻擊組織依靠“msiexec[dot]exe”調用其基礎設施,通常是受感染的QNAP設備,使用包含受害者用戶和設備名稱的HTTP請求。