沒了它,工業4.0就是空中樓閣,隨時可能崩塌!

http://www.sharifulalam.com 2016-03-25 15:23 來源:《財經國家周刊》記者 陳榮

工業4.0可以讓工業更智能、更高效,但就是有這么一群“幽靈”,時刻準備著,以摧毀它為目標。當然,我們不能坐以待斃。

這個世界有這么一群人,也在密切關注工業4.0。只不過,他們的方式和你不太一樣。

如果你是普通民眾,那么可能你關注的是,工業4.0能給你的生活帶來什么;如果你是企業家,你可能想知道,工業4.0能幫你的企業提升多少利潤;如果你是政府官員,你可能在考慮,工業4.0到底應該如何規劃和發展。

都是積極、有益的一面。

但這群人不一樣,他們關注的,是如何毀掉工業4.0!

嚴格來說,他們和工業4.0并沒有什么不共戴天之仇,甚至,他們比你還熱愛工業4.0,希望工業4.0時代早點到來。

他們想毀掉工業4.0的原因,只有一個,因為他們是黑客。

是的,實際上不只是工業的4.0時代,當工業和網絡剛剛產生交集的時候,這群“地下幽靈”就已經盯上了它。

只不過,最近幾年,當工業的智能化、網絡化、信息化趨勢越來越明顯,他們毀掉工業的欲望和決心也越發強烈。

毀掉它,對黑客有什么好處?

天下熙攘,皆為利來,好處自然只有一個,利益。

隨便翻翻最近幾年的一些經典案例,就能知道,相比普通的消費網絡領域,搞定一個工業控制系統或者工業控制網絡,能給黑客帶來多大的利益。

2015年以前,在網絡安全圈流傳最廣的例子,當屬2010年“震網”病毒干掉伊朗核電站事件。

迄今為止,它是誰研制的,怎么潛入伊朗核電站等問題,仍在困擾軍事戰略家、信息安全專家以及公眾。

目前可以肯定的是,它確實在2010年7月,攻擊了伊朗的納坦茲鈾濃縮工廠,侵入了控制離心機的主機,改變了離心機轉速,導致工廠約1/5的離心機癱瘓報廢。

(時任伊朗總統內賈德視察核設施,紅圈內的紅點表示有兩臺離心機已經損壞)

按照大名鼎鼎的美國中情局前雇員斯諾登的說法,干這事兒的是美國和以色列。

他說,以色列迪莫納核基地和美國能源部下屬的國家實驗室用了兩年時間,聯合研制了“震網”病毒,目的是給美國和以色列的敵人“制造點麻煩”。

且不論真假,至少按照大部分軍事戰略專家和信息安全專家的評估,它讓伊朗花了兩年時間恢復核計劃,作用已經趕上了一次軍事打擊,而且效果更好,沒有人員傷亡,也沒有發生戰爭。

前面說“震網”是2015年以前最經典的案例,2015年以后,最經典的案例,則是去年年底和今年年初剛剛發生的烏克蘭電網被黑事件。

2015圣誕前夕一直到2016年1月,烏克蘭的變電站控制系統持續遭到網絡攻擊,至少三個區域的約140萬居民失去了電力供應,大規模停電3~6個小時。

與此同時,電力部門報修的電話線路也遭到惡意軟件攻擊堵塞,停電+通信中斷,引起了當地民眾的極大恐慌。

和“震網”事件一樣,誰干的,為了什么等問題還是個迷,由于沒有斯諾登這樣的“內部人士”爆料,烏克蘭局勢又不穩定,各種風言風語滿天飛。

有人甚至把它和大國博弈的局勢聯系到一起。因為這次攻擊電力系統的惡意軟件“暗黑能源”,某些國家曾用它過用來攻擊其他一些東歐國家。

不管是黑客的炫技或者是國家工程,至少,和“震網”一樣,它也達到了破壞的目的。

工業系統這么脆弱?還是“敵人”太狡猾

在你的印象中,用來控制電力、制造、能源、水利等工業設施的系統,是不是應該固若金湯。又或者,你應該或多或少聽說過,工業控制系統都有個內網隔離的做法。

是的,大部分有操守的國家,都會對關鍵的工業設施進行隔離,網絡和信息化控制系統更是如此,不僅不和外網連接,還會進行嚴格的物理隔離,修上水泥墻、關入小黑屋什么的保護起來。

但即便如此,為什么核電站離心機被干掉、變電站被撂倒的事情還是會發生,黑客的技術和手法竟如此高明?

很遺憾告訴你,除去病毒編制部分要點網絡和計算機技術,黑客搞定工業控制系統的其他手法,其實并沒有多高明,你最多只能把它稱為“敵人太狡猾”。

因為絕大多數把病毒弄進工業控制系統的手法,都來自社會工程學。

什么是社會工程學?

按照專業點的說法,叫“一種通過對受害者心理弱點、本能反應、好奇心、信任、貪婪等心理陷阱進行諸如欺騙、傷害等危害手段取得自身利益的手法”。

實際上,通俗一點解釋,沒那么高大上,就是坑蒙拐騙。

比如,關于“震網”病毒如何傳播到與外網隔離的離心機控制系統上的,有一個普遍認同的說法,是控制系統主機被人插了個帶病毒的U盤。

等等,帶病毒的U盤?核設施管理這么嚴格,怎么帶進去的?

最有意思的一種猜測是,攻擊方在核電站工作人員的工作和生活地點,扔了好多精美的U盤,工作人員一時喜歡,撿起來帶了進去。當然,U盤里的病毒經過遮掩處理,一般人是覺察不到的。

如果這個猜測有點開玩笑,那么烏克蘭電力控制系統事件被挖出來的攻擊手法就更能說明問題。

刨根問底之后,眾多網絡安全公司發現了搞定烏克蘭電力系統的源頭,竟來自一封電子郵件。

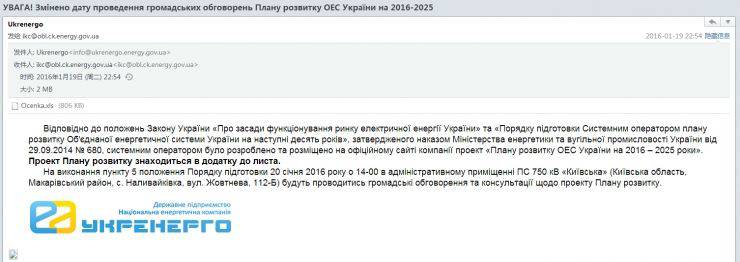

當時,烏克蘭電力公司的下屬機構和另一家公司不少人都收到一封電子郵件,標題是:“注意!2016-2025 年OEC烏克蘭發展計劃研討會變更舉行日期”。

郵件內容大意是:根據烏克蘭法律“運營烏克蘭電力市場的原則”以及“未來十年烏克蘭聯合能源系統的訂單準備系統運營商發展計劃”,經烏克蘭煤炭工業能源部批準的No.680 20140929系統運營商,在其官方網站發布。主題是:“烏克蘭2016年至2025年聯合能源系統發展規劃”。發展規劃具體內容草案在郵件附件中。

發件人是烏克蘭某國有電力公司,當然,郵箱肯定是偽造的。

但這樣的郵件,對于電力系統的人來說,就和我們收到了來自支付寶或運營商的賬單一樣。很多人會完全放松警惕。

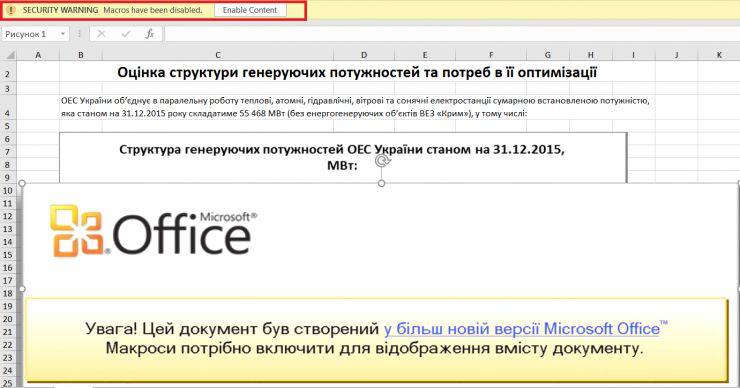

下載了發展規劃草案附件后,是一個“老實巴交”的Excel文件,打開這個文件后,會跳出一個提示:“請注意!本文件創建于新版本的Office軟件中。如需展示文件內容,需要開啟宏。”

此時,大多數人估計會一邊吐槽單位的辦公軟件這么落后,一邊點擊“同意”下載。

那么,恭喜你,你成功幫黑客下載了病毒。

接下來,這個下載的惡意代碼會在暗地里繼續下載全套的攻擊軟件,并幫黑客留一個后門,再往后,你也知道了,控制電力控制系統,搞破壞。

看下整個過程,和我們常見的電信詐騙有什么區別?完全沒有,就是坑蒙拐騙,使出各種手段,能讓你安上病毒就行。

得承認,很多工業控制系統確實很脆弱

沒錯,除了“敵人太狡猾”,確實在有些領域,工業控制系統存在不少漏洞,甚至在一些地方和行業“慘不忍睹”。

不說全球,單看看我們自己。

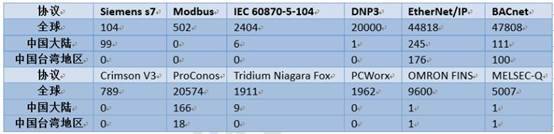

烏克蘭電力系統事件后,國內網絡安全公司知道創宇對全球工控設備組建進行了偵測分析,整理出了《暴露在 Internet 上的工業控制設備》的報告。

報告中偵測了交通、能源、水利等多個領域,從中發現我國有一些重要工業控制系統正處于嚴重的安全威脅之中。

這張圖是全球及我國(含臺灣地區)暴露在網絡上的工業控制設備統計,可以看到,我國各種控制協議的工業控制設備中,完全暴露在外,換句話說,就是可以輕易被攻擊的,多達935個。

下面還有一些具體城市的數據。

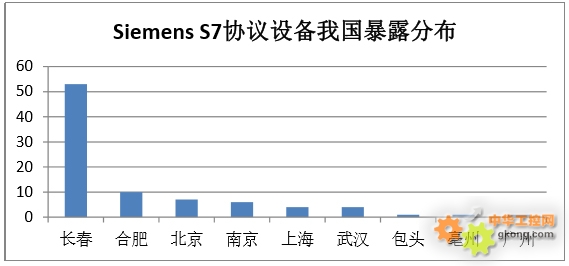

(Siemens S7 設備我國暴露分布圖)

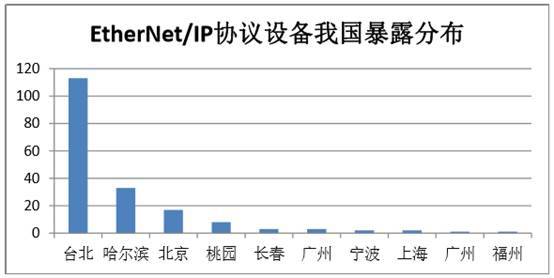

(EtherNet/IP 設備我國暴露分布圖)

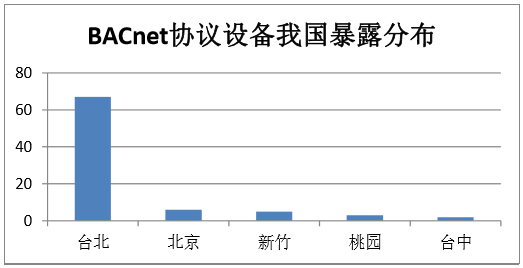

(BACnet設備我國暴露分布圖)

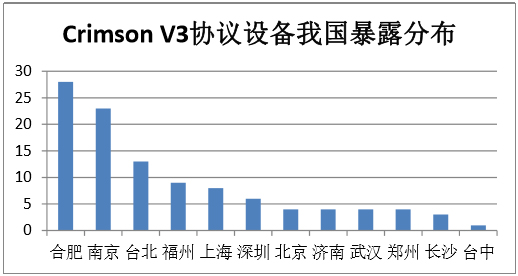

(Crimson V3 設備我國暴露分布圖)

看不懂協議名稱的話,看城市就好。可以看到,我國大陸地區長春、合肥、南京等城市,以及我國臺灣地區的工控系統面臨較大安全風險。

為什么這么慘?

其實原因大部分都是一個,不重視!

一位曾經在某能源系統科技部門擔任過總監的人士告訴過《財經國家周刊》,我國的大工業大制造設備基本都在國企手里,由于體制機制等原因,大多數國企并不認為自己會成為攻擊目標,給自己的工業控制系統添加安全防護系統也不是工作的首選。

也有些企業,認識到工業控制系統安全的重要性,但由于沒有專業知識、人員和部門支撐,所以往往是買個防火墻裝上就完事了。

更嚴重的是,一些企業的生產系統還在用2003年的Windows 2003系統,幸運的話還可以找到1998年發布的Windows 98系統。隨便拿臺外部電腦或外網設備連接一下,就能輕松搞定它。

試想下,如果這些設備被控制,軌道交通被人控制,電力被人切斷,水壩開合被人操縱,那是多么可怕的場景和后果。

工業控制系統這么重要,怎么辦?

當然不能坐以待斃。

對于工業企業來說,最要緊的事情自然是提高工業控制系統的安全意識,有漏洞查漏洞,有問題解決問題,趕緊加強針對性的防護措施。

這里需要注意的是,和其他領域的網絡安全防護一樣,工業控制系統的安全防護也是一個系統性工程,要引入整體和全周期的防護理念和措施,不能再延續過去的舊思維,買個防火墻裝上了事。

至于黑客玩社會工程學,坑蒙拐騙滲透傳播病毒,沒什么別的辦法,只能加強關鍵領域、部門和設施工作人員的安全防護意識,腦子里多根弦,同時制定嚴格的管理制度和權責要求。

對于國家來說,要做的事情就更多了。

首先機制上就有很多工作可以做,比如建立一個國家在關鍵基礎設施和重要系統遭受大規模高強度攻擊時的響應機制及協調機構,同時組建以工業企業、信息網絡、公共安全為主的應急聯動機制,制定應急響應處理辦法。

再比如做好威脅情報研究。各方聯動,形成合力,提供更有價值的威脅情報信息,建立更有實用性的威脅情報庫,為政府機構、安全廠商、企事業用戶提供更好的支持。

除了機制上的事情,技術上也有一些辦法。

最要緊的是做好整個防護體系的“供應鏈”安全。特別是在國家工業領域一些關鍵基礎設施和重要信息系統新建項目上,必須要強化項目規劃和設計階段的信息安全風險評估,引入第三方安全機構或服務商對技術實施方案和產品供應鏈進行審查。

更靠譜的辦法是整體考慮工業控制系統安全體系,從涉及國計民生的關鍵基礎設施入手,加大投資力度,大力發展具有自主知識產權的安全防護技術和產品。

也就是用我國自己的安全工控系統,替換掉進口產品。不過,和芯片、操作系統一樣,因為起步太晚,我國的工控系統技術成熟度不夠,所以自主研發這條路只能一步步來,急也沒用。